DMZ – Demilitarized Zone

La “terza zona” per pubblicare servizi senza esporre la LAN

Cos’è la DMZ e perché si usa

La sicurezza perimetrale protegge la rete nei punti in cui entra in contatto con l’esterno (Internet). Un metodo molto efficace consiste nel dividere la rete in zone con livelli di fiducia diversi.

- postazioni utenti, server interni, risorse sensibili

- zona ad alta fiducia

- accesso solo per utenti autorizzati

- Internet / reti remote

- zona non fidata

- traffico potenzialmente ostile

Spesso però servono servizi raggiungibili da tutti (es. sito web). Metterli direttamente nella LAN è rischioso. Si introduce quindi la DMZ (Demilitarized Zone), una terza zona intermedia in cui:

- il traffico da WAN verso DMZ è consentito solo verso i servizi pubblicati (porte specifiche);

- il traffico da DMZ verso LAN è ancora più limitato (solo ciò che serve davvero);

- un attacco su un server pubblico non deve diventare automaticamente accesso alla LAN.

Quali servizi mettere in DMZ (e cosa lasciare in LAN)

In DMZ si collocano i server che devono essere raggiungibili dall’esterno. Esempi tipici:

- HTTP/HTTPS verso Internet

- eventuale reverse proxy verso servizi interni

- log e controlli concentrati

- server SMTP esposto per ricevere email

- antispam/antivirus e caselle in LAN (o zona più protetta)

- riduce il rischio sulla rete interna

Caso classico front-end / back-end:

- Front-end in DMZ: è ciò che vede Internet (interfaccia web/app).

- Back-end / Database in LAN: contiene i dati sensibili.

- Il front-end comunica col back-end solo sulle porte necessarie (es. 3306, 5432, ecc. a seconda del DB).

Tipi di DMZ: vicolo cieco e zona cuscinetto

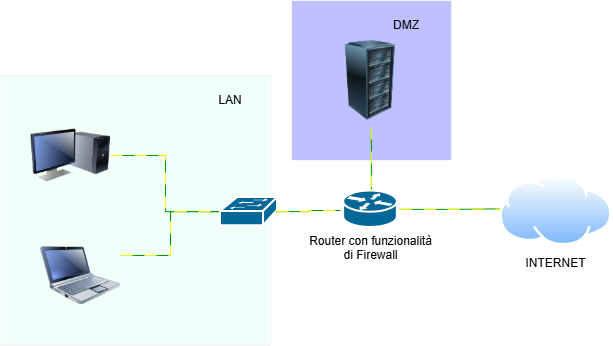

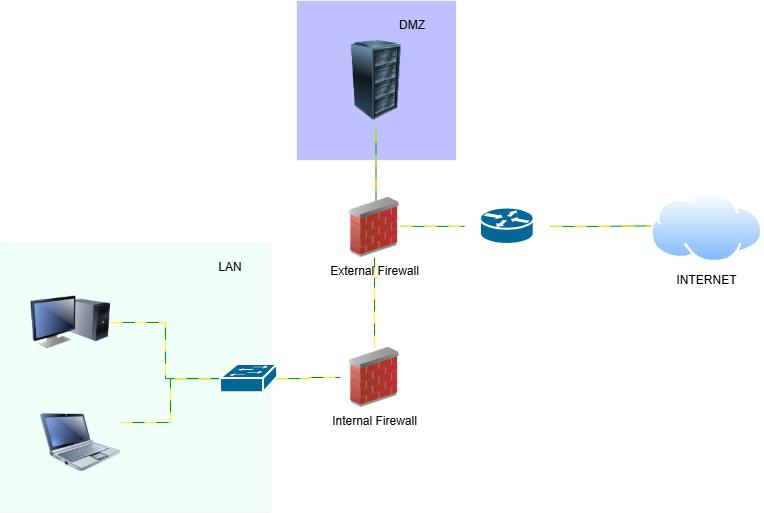

Esistono due implementazioni principali, in base al numero di firewall e al livello di isolamento.

- un firewall con almeno 3 interfacce: WAN / DMZ / LAN

- semplice da gestire

- adatta a reti piccole/medie

- firewall esterno: WAN ↔ DMZ

- firewall interno: DMZ ↔ LAN

- isolamento maggiore (un secondo ostacolo verso la LAN)

Regole firewall tipiche (principio del minimo privilegio)

In una DMZ le regole devono essere esplicite: si consente solo ciò che serve. Tutto il resto va bloccato.

- consenti solo porte pubbliche (es. 80/443)

- DNAT/port forwarding se necessario

- log degli accessi

- solo traffico indispensabile (es. front-end → DB)

- limitare per IP + porta

- meglio “deny all” e poi eccezioni

- accesso admin (SSH/RDP) solo da PC autorizzati

- gestione e manutenzione

- monitoraggio centralizzato

Riepilogo rapido (da ripetere a voce)

- La DMZ è una terza zona tra WAN e LAN per pubblicare servizi in modo sicuro.

- I server pubblici (web, SMTP, proxy) stanno in DMZ, non in LAN.

- Traffico WAN→DMZ limitato alle porte dei servizi; DMZ→LAN ancora più limitato.

- Due modelli: vicolo cieco (1 firewall) e zona cuscinetto (2 firewall).

- Principio base: consenti solo ciò che serve, tutto il resto si blocca.