ACL Standard ed Extended

Laboratorio su topologia Roma – Milano – Torino – Venezia

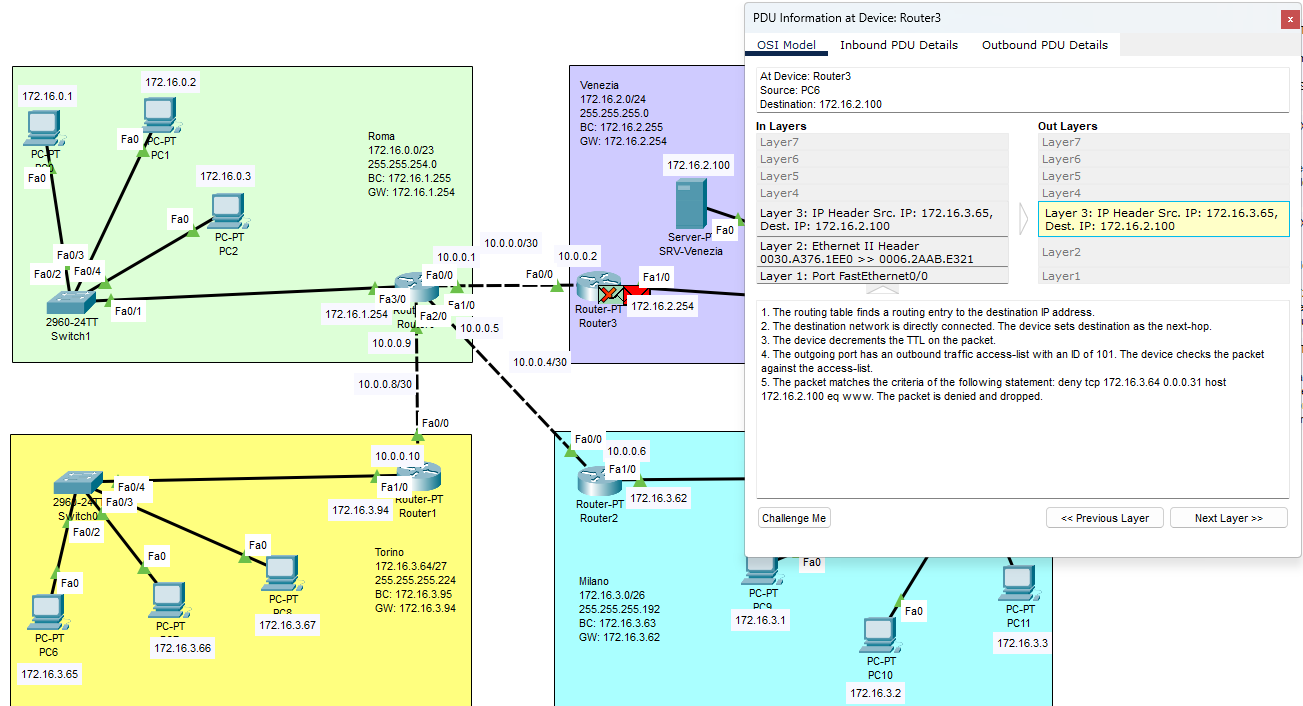

Scenario di rete

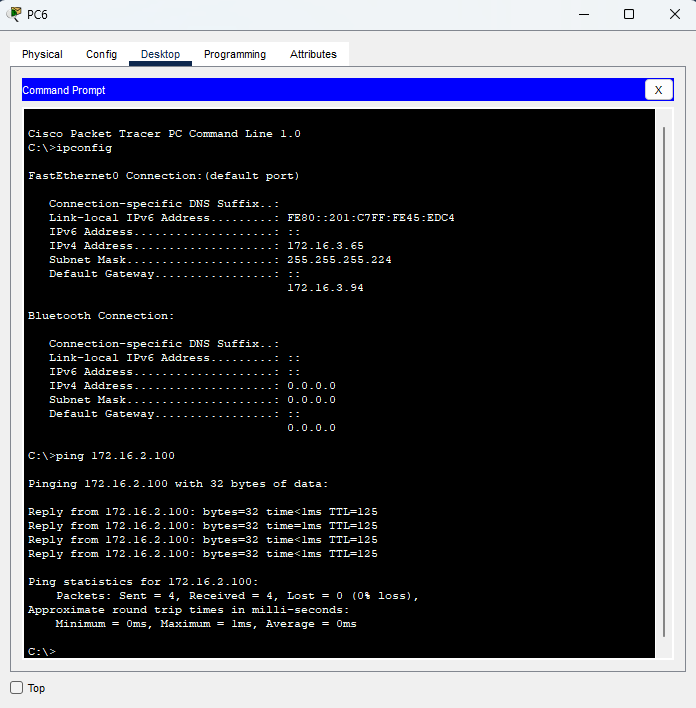

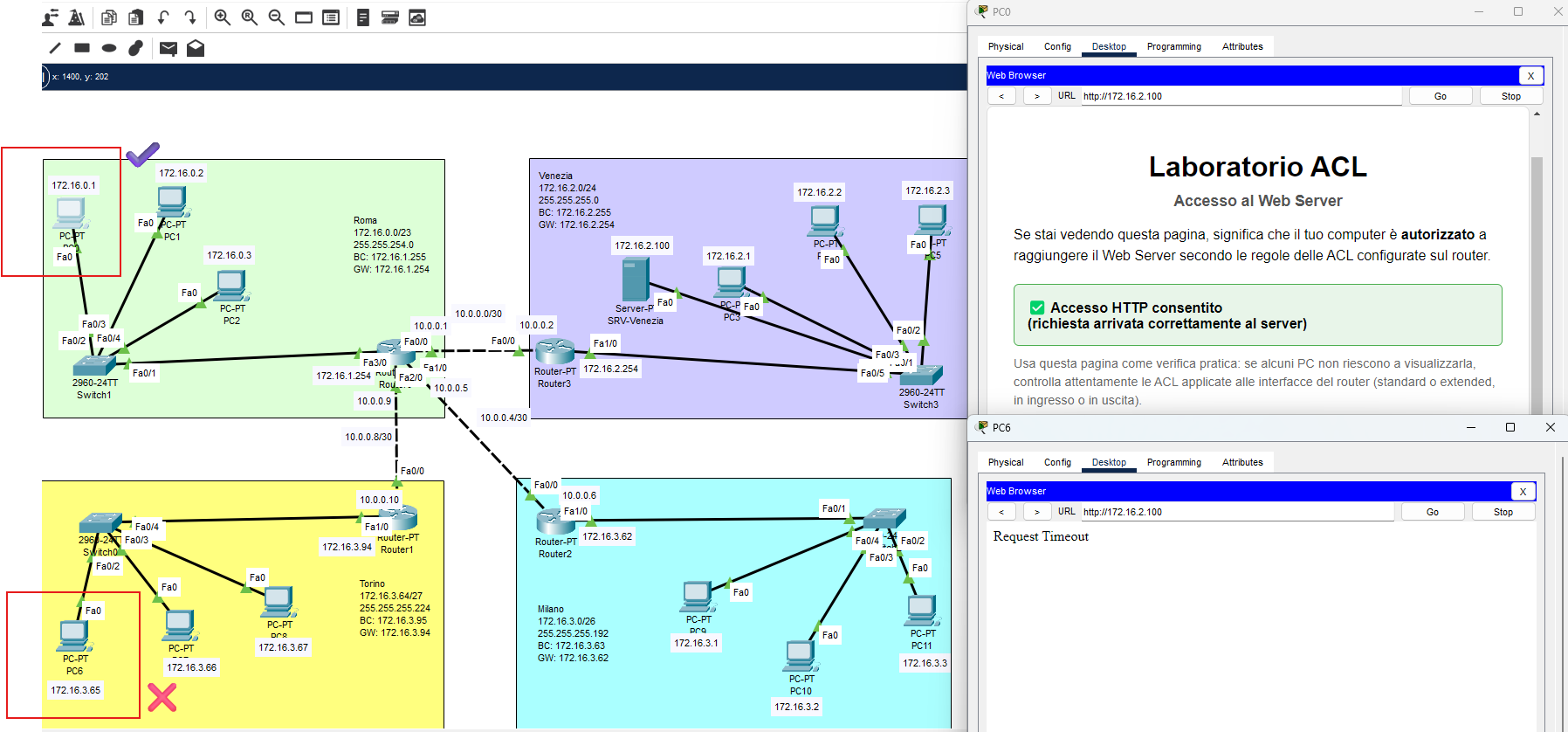

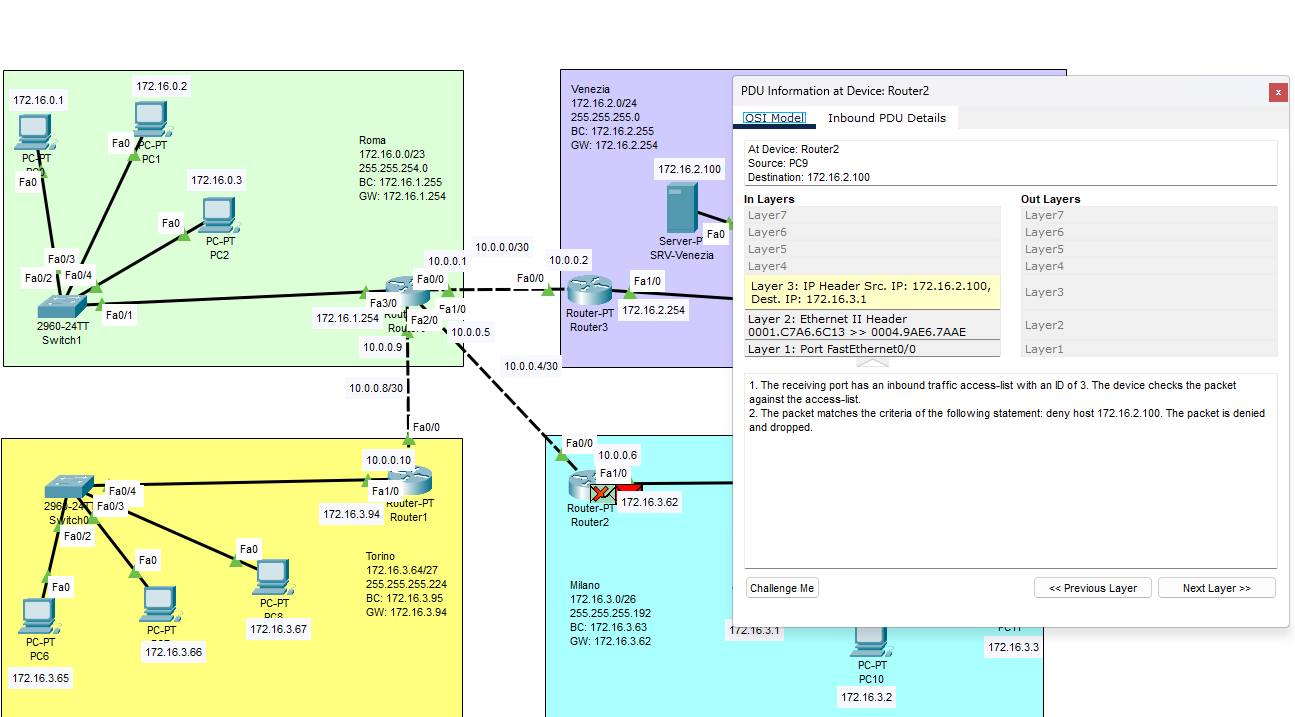

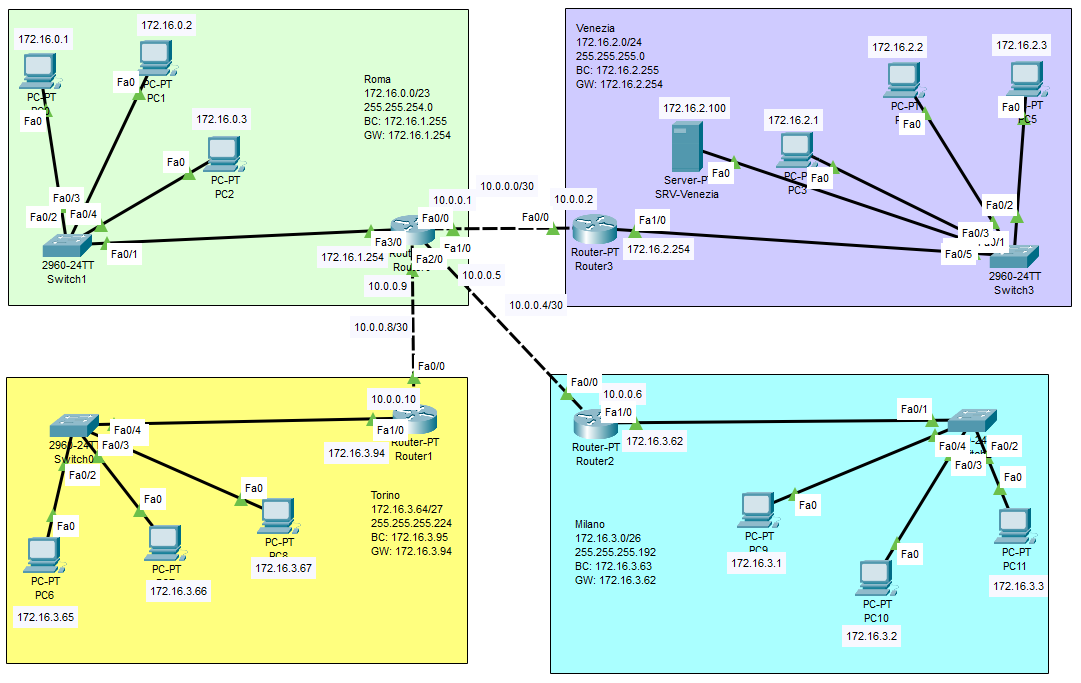

La topologia utilizzata è una rete aziendale con quattro sedi collegate tramite link WAN: Roma, Milano, Torino e Venezia. Ogni sede ha la propria LAN con indirizzi nella rete 172.16.0.0/16, suddivisa tramite subnetting. Su questa infrastruttura vengono applicate ACL standard ed extended per controllare il traffico tra le varie sedi e verso il server web di Venezia.

Gli scenari seguenti sono indipendenti fra loro: ogni modal mostra la configurazione proposta, con l’indicazione del router interessato, dell’interfaccia su cui viene applicata l’ACL e dell’effetto sul traffico.

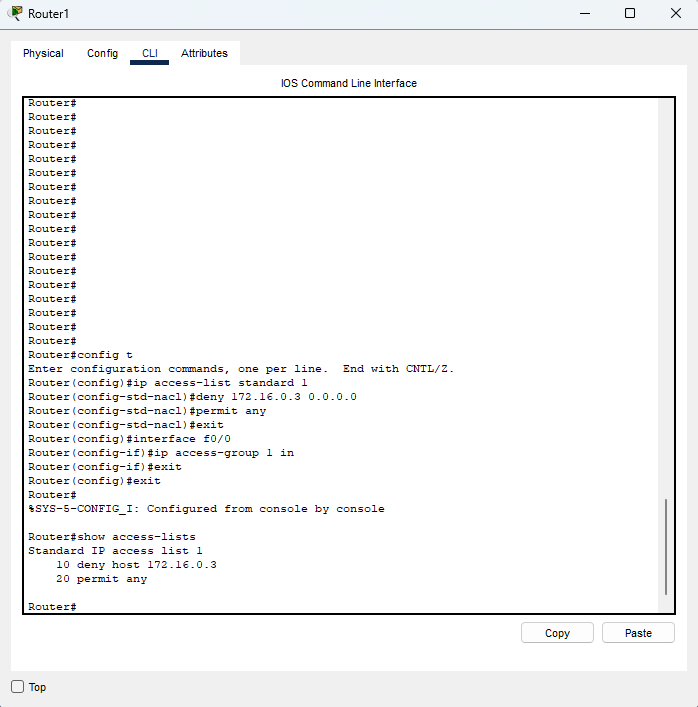

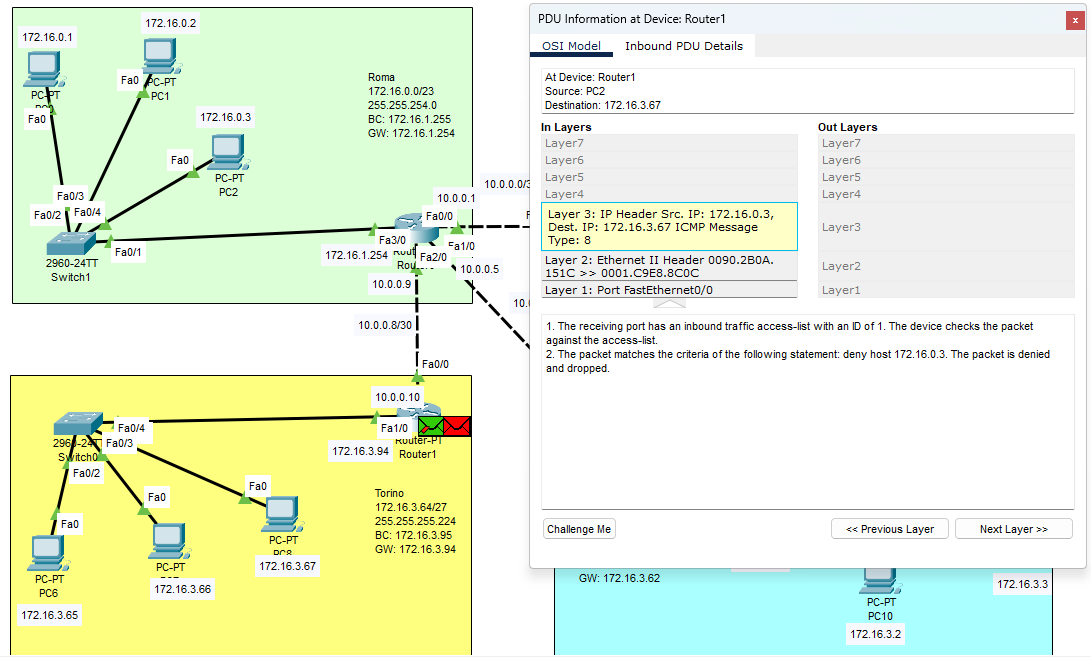

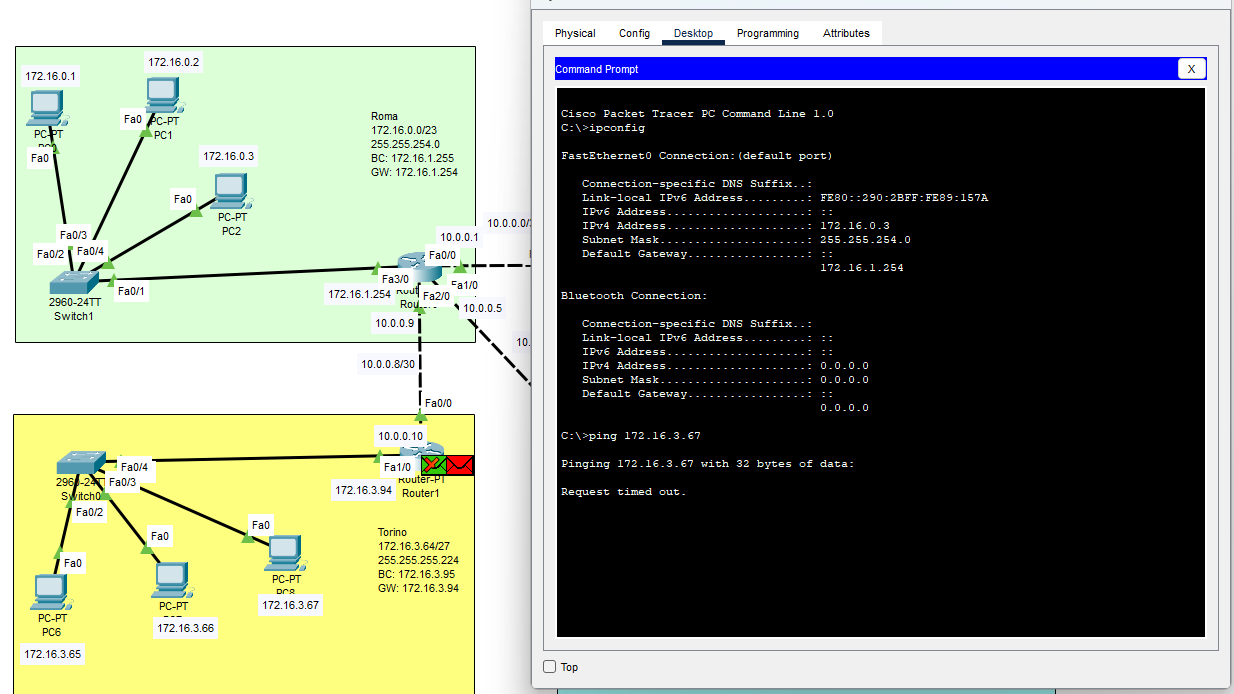

Scenario 1 – ACL STANDARD

Bloccare il solo PC2 di Roma nel raggiungere la LAN di Torino, lasciando invariata la comunicazione per gli altri PC di Roma.

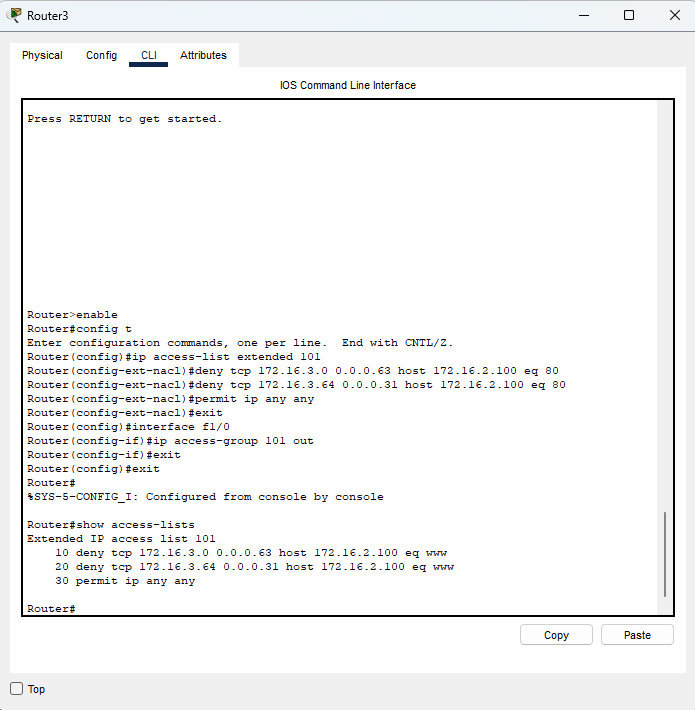

Scenario 2 – ACL EXTENDED

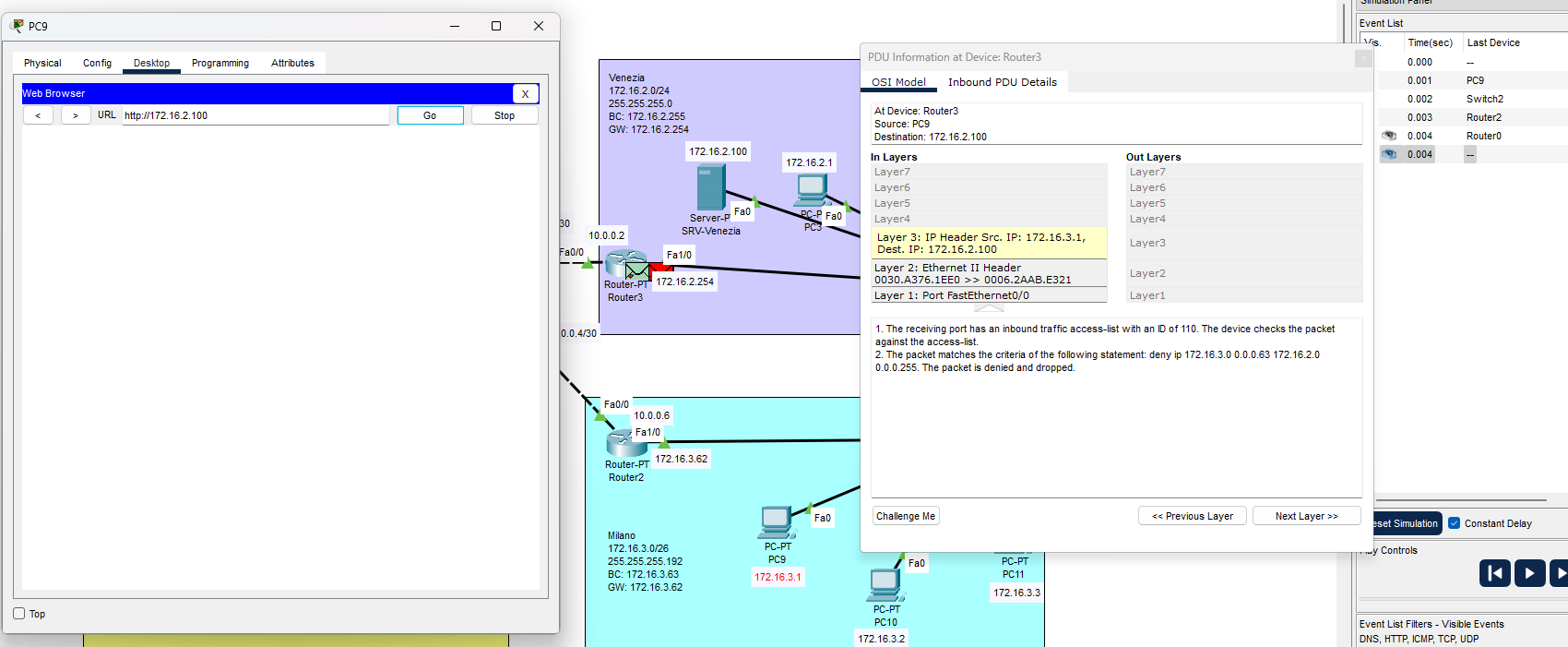

Controllo HTTP verso il server web di Venezia: bloccare le richieste HTTP da Milano e Torino, consentendo però DNS e ICMP.

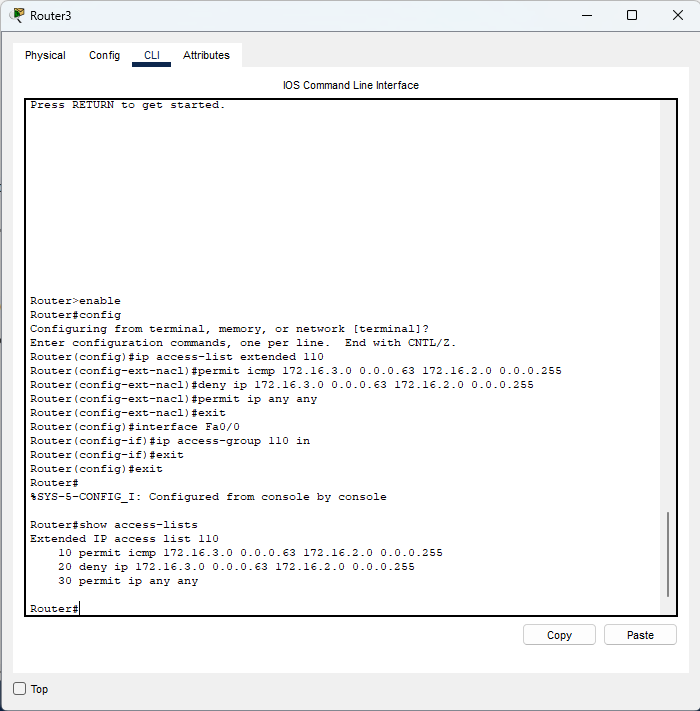

Scenario 3 – ACL EXTENDED

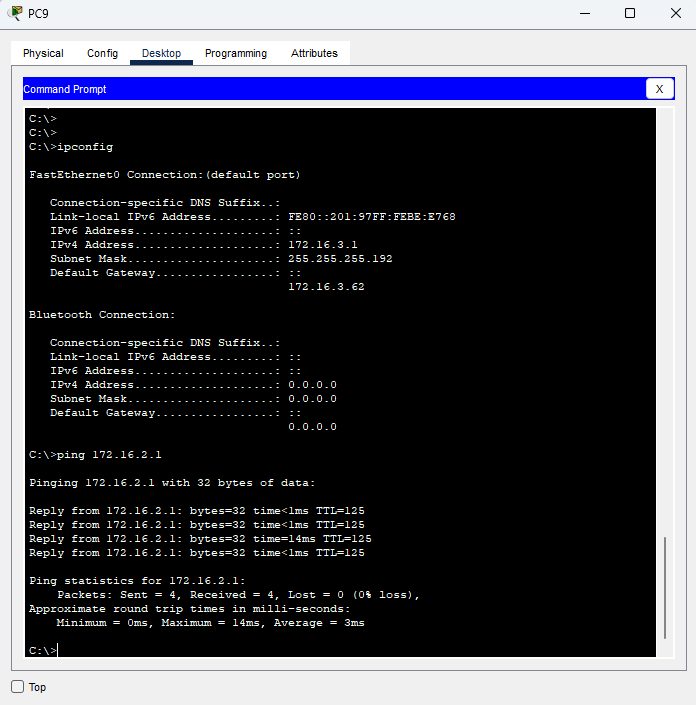

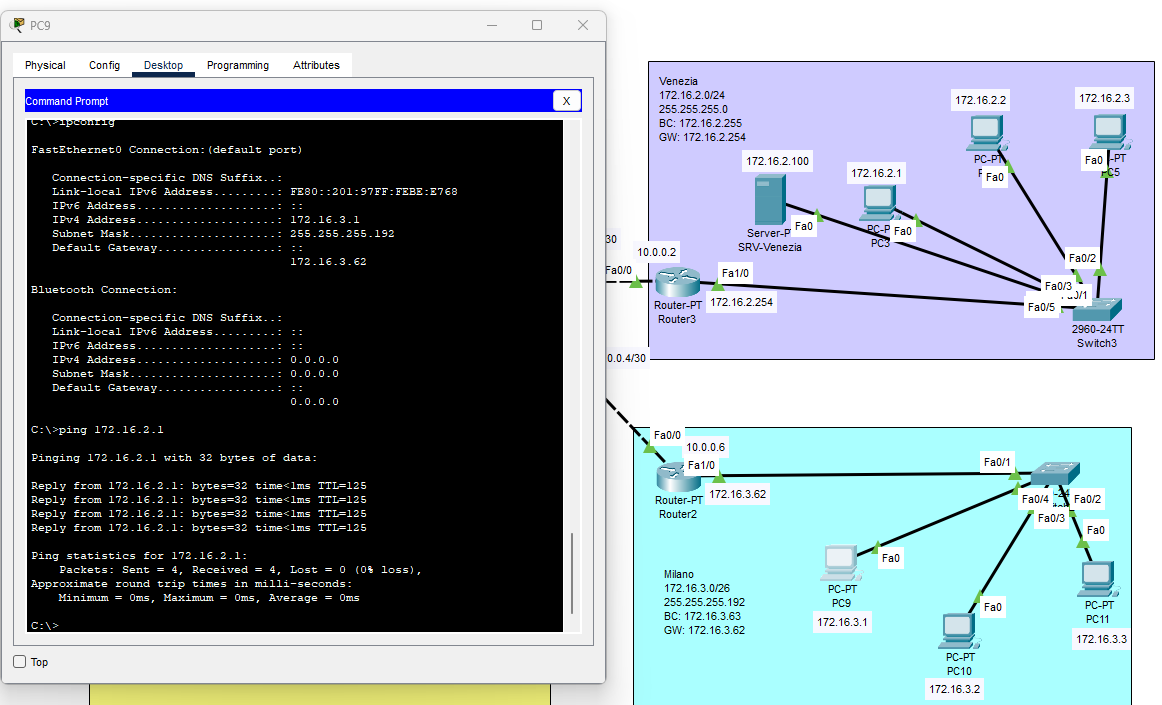

Milano può raggiungere Venezia solo tramite ICMP: si permette il ping e si blocca il resto del traffico IP fra le due sedi.

Scenario 4 – ACL STANDARD

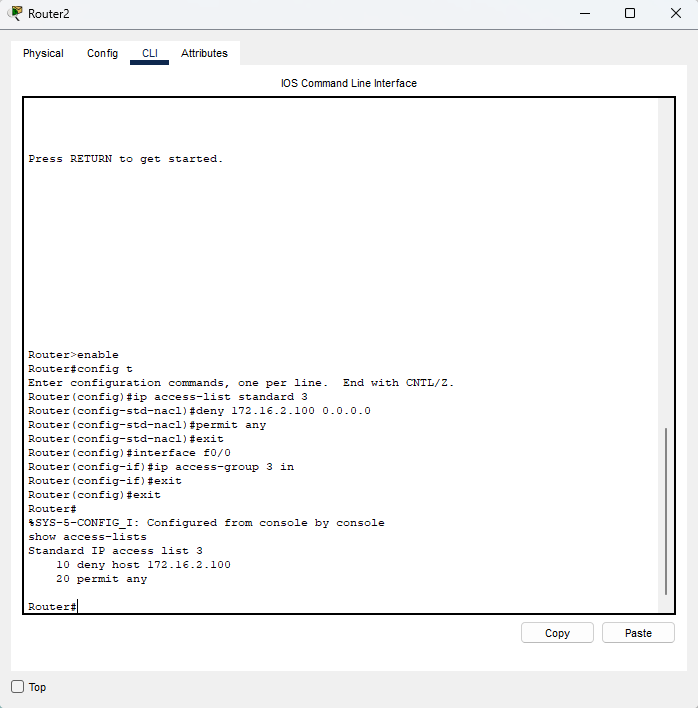

Limitare il traffico proveniente dal server web di Venezia verso la sede di Milano, mantenendo il traffico verso le altre sedi.

Consulta le ACL configurate

Elenco dei comandi utilizzati per creare e assegnare le ACL negli scenari precedenti, inclusi i comandi di cancellazione.