Cos'è il phishing e come difendersi

Prof. ENRICO MELE – Sistemi e Reti

Il phishing è una delle tecniche di attacco più diffuse: i criminali si fingono servizi affidabili (banche, social, e-commerce) per farti rivelare password, dati bancari o altre informazioni sensibili.

Che cos'è il phishing

Il phishing è una forma di truffa informatica in cui l’attaccante ti contatta (di solito via email, SMS o messaggi istantanei) fingendosi un soggetto affidabile: banca, corriere, piattaforma di e-commerce, social network, ente pubblico, scuola, ecc.

L’obiettivo è convincerti a compiere un’azione che espone i tuoi dati:

- cliccare su un link che porta a un sito falso, simile a quello reale;

- inserire credenziali, numeri di carta, dati personali in un modulo contraffatto;

- scaricare un allegato malevolo che installa malware sul dispositivo.

Una volta ottenute le informazioni, i criminali possono rubare identità, svuotare conti correnti, accedere ad altri servizi collegati alle stesse credenziali o rivendere i dati nel dark web.

Come funziona un attacco phishing

Un attacco tipico di phishing segue più o meno sempre lo stesso schema:

- Impersonificazione del mittente

L’attaccante costruisce un’identità credibile (logo, nome, grafica simile all’originale) per imitare l’ente che vuole emulare (es. “Assistenza Banca X”, “Servizio Clienti Amazon”). - Messaggio con urgenza o promessa

Il testo punta su paura o premio: «Il tuo conto verrà bloccato», «Attività sospetta rilevata», oppure «Hai vinto un premio, conferma subito i tuoi dati». - Invito a cliccare o scaricare

L’email contiene uno o più link e/o allegati. Il link porta spesso a un sito web che sembra quello ufficiale, ma in realtà è sotto il controllo dell’attaccante. - Raccolta delle informazioni

Se la vittima inserisce credenziali o dati sensibili nel sito fasullo, queste informazioni vengono immediatamente registrate e usate per accessi fraudolenti o transazioni non autorizzate.

Come riconoscere il phishing

Riconoscere una truffa di phishing significa imparare a notare alcuni dettagli “stonati”. Spesso le email sembrano molto convincenti, ma se le osservi con calma emergono diversi campanelli d’allarme:

- messaggio inatteso che chiede dati sensibili o conferme urgenti;

- saluti generici («Gentile cliente», «Caro utente») invece del tuo nome e cognome;

- errori di grammatica o traduzioni un po’ goffe;

- indirizzo del mittente sospetto o stranamente lungo/complesso;

- link che portano a domini simili ma non identici a quello ufficiale.

Prima di cliccare su qualunque cosa, è sempre meglio fermarsi, rileggere e – se necessario – contattare direttamente l’ente tramite i canali ufficiali.

Segnali tipici di un tentativo di phishing

Ecco alcuni segnali ricorrenti che aiutano a individuare un attacco:

- Offerte “troppo belle per essere vere”

Premi esagerati, vincite improvvise, rimborsi elevati in cambio di pochi dati: sono spesso trappole. - Mittente apparentemente noto, ma fuori contesto

Il nome può essere conosciuto (un collega, una grande azienda), ma il contenuto non ha nulla a che fare con le tue attività reali. - Linguaggio che genera ansia

Viene creato un clima di urgenza: “agisci subito, altrimenti perdi l’accesso”, “conto bloccato”, ecc. - Allegati poco chiari o inattesi

File con estensioni sospette (es..exe,.js,allegati) o documenti che non ti aspetti di ricevere. - Link strani o mascherati

Il testo del link sembra corretto, ma passando il mouse sopra si vede un indirizzo diverso dal dominio ufficiale.

Chi può essere bersaglio del phishing

Il phishing non colpisce solo le grandi aziende: qualunque utente con una casella email, un account social o un servizio online può diventare un bersaglio.

I criminali prendono di mira:

- utenti privati, clienti di servizi bancari e di e-commerce;

- studenti e personale scolastico (account istituzionali, registro elettronico, ecc.);

- impiegati e dirigenti di aziende, soprattutto nei reparti amministrativi e contabili;

- professionisti che gestiscono dati sensibili (avvocati, medici, consulenti).

Più è ampio il numero di possibili destinatari, maggiore è la probabilità che qualcuno “abbocchi”.

Come proteggersi dagli attacchi di phishing

La prima difesa sei tu: nessuna tecnologia può sostituire il buon senso. Tuttavia è importante combinare attenzione umana e strumenti tecnici.

- Non aprire email di mittenti sconosciuti, soprattutto se il testo parla di problemi, premi o richieste di dati personali.

- Non cliccare sui link all’interno di email sospette. Meglio aprire il browser e digitare manualmente l’indirizzo del sito ufficiale.

- Controllare il protocollo HTTPS

Verifica che nelle pagine dove inserisci dati sensibili l’indirizzo inizi conhttps://e che il certificato sia valido. Non è una garanzia assoluta, ma è un requisito minimo. - Attivare l’autenticazione a più fattori (MFA)

Anche se la password viene rubata, un secondo fattore (app, SMS, token) rende molto più difficile l’accesso non autorizzato. - Usare soluzioni anti-malware aggiornate

Un buon antivirus può bloccare allegati infetti e siti noti come pericolosi. - Verificare sempre i casi dubbi

In presenza di un’email sospetta, non rispondere e non usare i link interni. Cerca il testo del messaggio su un motore di ricerca o contatta direttamente l’ente tramite il sito ufficiale.

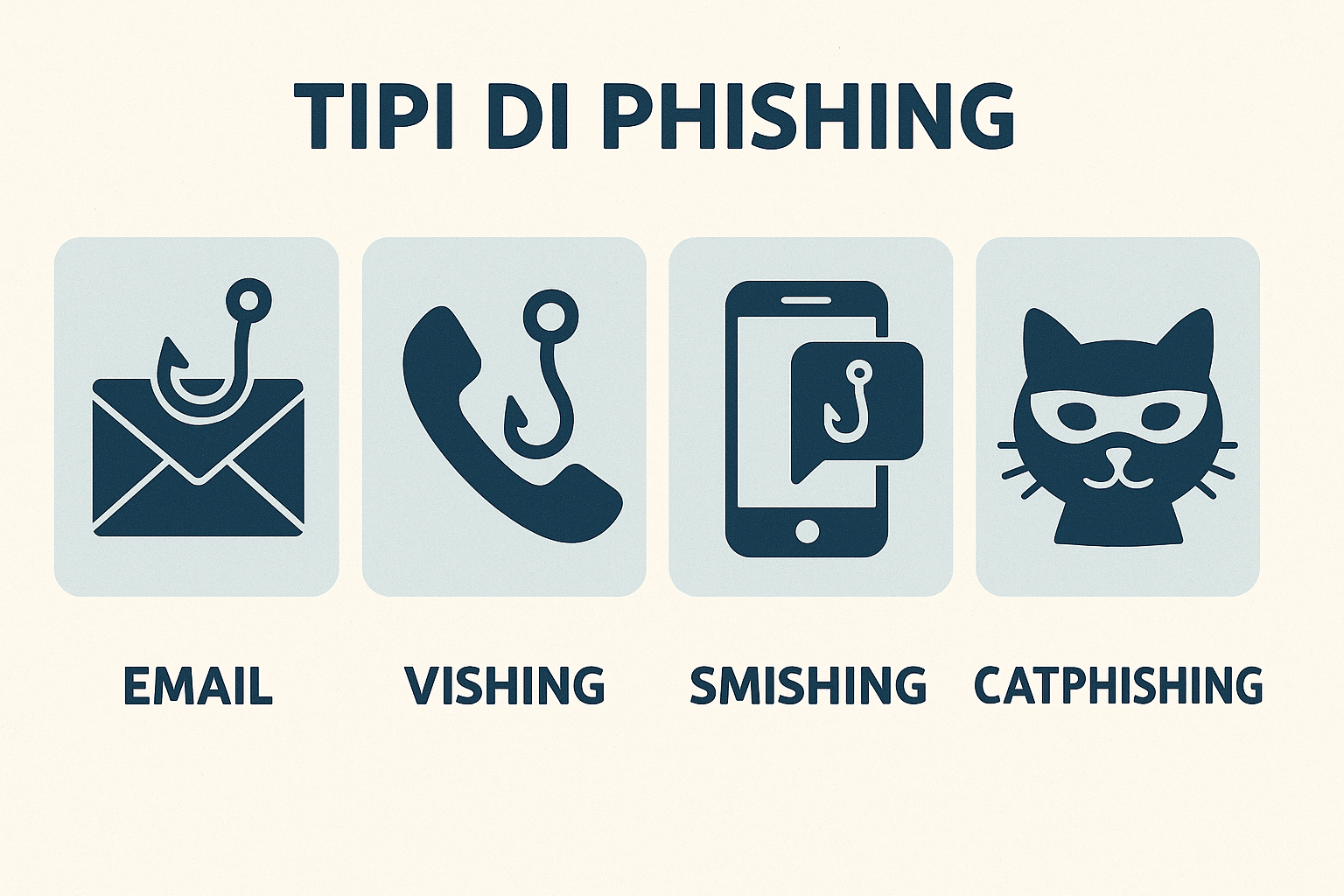

Principali tipi di phishing

Spear phishing

Attacco mirato a una persona o a un piccolo gruppo specifico. Il messaggio è personalizzato usando informazioni reali (ruolo, colleghi, progetti) per sembrare più credibile, ad esempio una finta email del dirigente che chiede un bonifico urgente.

Whaling (phishing “alle balene”)

Variante dello spear phishing diretta a figure di alto profilo: dirigenti, amministratori delegati, personaggi pubblici. Il tono è spesso molto formale e legato a decisioni aziendali o documenti riservati.

Email phishing “classico”

È la forma più diffusa: email generiche inviate a migliaia di indirizzi contemporaneamente. Possono imitare banche, corrieri, servizi di streaming e così via, chiedendo di “aggiornare i dati” o “verificare un pagamento”.

- Business Email Compromise (BEC): gli attaccanti puntano un dipendente dell’area finanziaria, fingendosi un dirigente o un fornitore, per ottenere bonifici o pagamenti fraudolenti.

- Clone phishing: viene copiata una email legittima già ricevuta in passato e ne viene sostituito il link o l’allegato con uno malevolo.

- “Truffe 419” o “principe nigeriano”: lunghi messaggi in cui qualcuno promette grandi somme di denaro in cambio di un “piccolo” anticipo o di dati personali.

Vishing (voice phishing)

Il contatto avviene per telefono. Una persona che dice di essere della banca, della polizia o di un ente pubblico finge un’emergenza per spingerti a fornire dati o a effettuare pagamenti.

Smishing (SMS phishing)

Stessa logica del phishing via email, ma il vettore è un SMS: notifiche di pacchi in arrivo, avvisi di blocco conto, problemi con account di servizi online, con link da cliccare per “risolvere”.

Catphishing

L’attaccante crea una falsa identità online (profilo social, app di dating) per instaurare un rapporto di fiducia o romantico e, col tempo, ottenere denaro o informazioni personali.

Esempi di email di phishing

L’oggetto è qualcosa come: “Attività insolita sul tuo conto PayPal”. Nel testo viene indicato che il tuo account potrebbe essere stato bloccato e che devi “confermare i dati” cliccando su un pulsante. Se passi il mouse sul pulsante, l’indirizzo di destinazione non è il dominio ufficiale di PayPal, ma un sito sconosciuto che raccoglie le credenziali.

Ti viene comunicato un problema con l’account o un ordine inesistente, con la minaccia che il profilo verrà chiuso entro poche ore se non “verifichi immediatamente le informazioni”. Il link porta a una pagina che imita perfettamente quella di login, ma è ospitata su un altro dominio.

Con gli studenti è utile mostrare schermate di questo tipo (ovviamente senza link cliccabili) e far evidenziare in gruppo tutti gli elementi sospetti.

Perché il phishing è così efficace

Il phishing funziona perché sfrutta soprattutto il fattore umano. Gli attaccanti giocano su:

- emozioni forti (paura, ansia, curiosità, desiderio di guadagno) per far agire in fretta;

- abitudine a cliccare velocemente senza leggere bene i messaggi;

- fiducia nei marchi noti e nei loghi riconoscibili;

- riuso delle stesse password su più servizi.

Per questo la formazione continua su questi temi, soprattutto in ambito scolastico e aziendale, è una delle contromisure più importanti: utenti consapevoli cadono meno facilmente nelle trappole.

Strumenti per allenarsi al phishing: CanIPhish

Oltre a conoscere la teoria, è utile allenarsi a riconoscere le truffe in situazioni il più possibile simili alla realtà. A questo scopo esistono piattaforme di simulazione di phishing, come CanIPhish.

CanIPhish permette a scuole e aziende di inviare ai propri utenti email di phishing simulate, cioè messaggi finti ma realistici, per verificare chi clicca sui link o inserisce dati sensibili. Al termine della simulazione, gli utenti possono ricevere mini lezioni, quiz e materiali di formazione per capire dove hanno sbagliato e come migliorare il proprio comportamento.

La piattaforma offre:

- un'ampia libreria di email e siti fasulli che imitano servizi reali;

- un simulatore che può inviare campagne di phishing a gruppi di utenti;

- moduli di security awareness training con video e quiz;

- report dettagliati per misurare clic, segnalazioni e progresso nel tempo;

- un piano gratuito che rende accessibile questo tipo di allenamento anche a realtà più piccole.

In ambito didattico, strumenti di questo tipo possono essere usati per creare laboratori guidati: gli studenti analizzano le email simulate, discutono in classe i segnali sospetti e ripetono il test dopo la teoria per verificare se la loro attenzione è migliorata.