Router

Ruolo in rete, forwarding e routing table

Cos’è un router

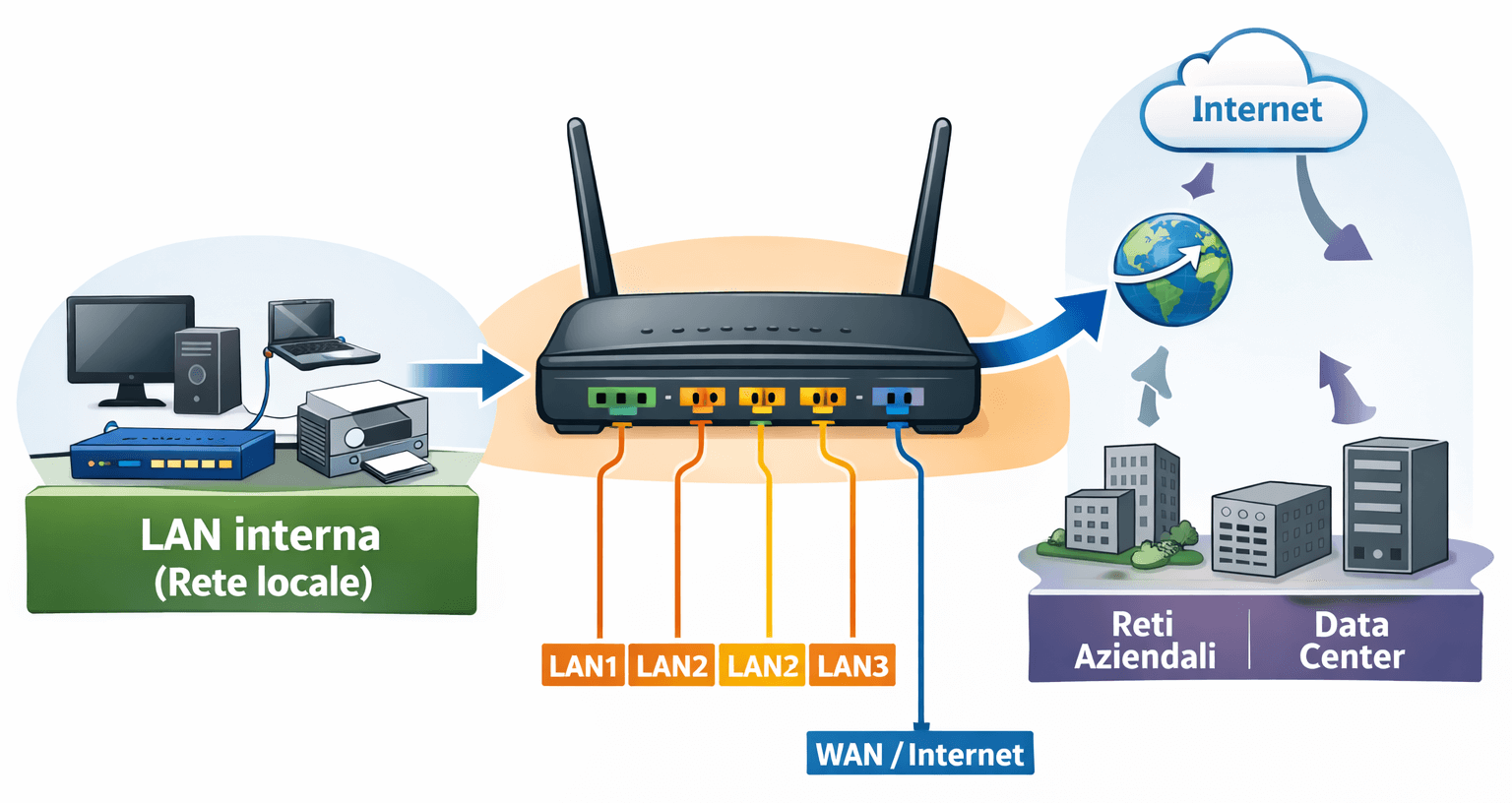

Un router è un dispositivo di Livello 3 (Rete) che collega tra loro reti IP diverse. Se due host stanno su sottoreti diverse, per comunicare devono passare da un router.

In una LAN, il default gateway è l’IP dell’interfaccia del router nella stessa subnet. Un host lo usa quando la destinazione non è nella propria rete.

- Se destinazione nella stessa subnet → invio diretto (ARP per il MAC del destinatario).

- Se destinazione fuori subnet → invio al gateway (ARP per il MAC del router).

- Legge l’IP di destinazione nel pacchetto.

- Cerca la migliore rotta nella routing table (match più specifico).

- Decide interfaccia di uscita e/o next-hop.

- Incapsula il pacchetto in un nuovo frame sul link di uscita.

Routing table: come legge il router la rete

La routing table è l’elenco di “strade” che il router conosce per raggiungere le reti. Ogni voce indica almeno: rete di destinazione, maschera/prefisso, next-hop e/o interfaccia di uscita.

- Connected: reti direttamente collegate alle interfacce attive.

- Static: rotte inserite manualmente dall’amministratore.

- Dynamic: rotte apprese con protocolli (OSPF, RIP, EIGRP, BGP).

- Default: “strada di uscita” se non esiste una rotta più specifica.

Se esiste una rotta per 192.168.10.0/24 e anche la default 0.0.0.0/0, un pacchetto verso 192.168.10.50 userà la /24 perché è più specifica.

Router# show ip route C 192.168.1.0/24 is directly connected, GigabitEthernet0/0 C 10.0.0.0/30 is directly connected, GigabitEthernet0/1 S* 0.0.0.0/0 [1/0] via 10.0.0.2

C= connected: rete collegata a un’interfaccia del router.S= static: rotta statica.S*= static “candidate default”: una default route.via 10.0.0.2= next-hop (a chi consegno il pacchetto sul link).

Interfacce e configurazione base (concetto + pratica)

Un router ha più interfacce. Ogni interfaccia appartiene a una rete (subnet) diversa e deve avere: IP, mask/prefix e, in laboratorio, deve essere up/up.

Router# conf t Router(config)# interface g0/0 Router(config-if)# ip address 192.168.1.1 255.255.255.0 Router(config-if)# no shutdown Router(config-if)# exit Router(config)# interface g0/1 Router(config-if)# ip address 10.0.0.1 255.255.255.252 Router(config-if)# no shutdown Router(config-if)# end

Se hai due router e nessun protocollo dinamico, devi dire esplicitamente “dove sta” l’altra rete.

Router(config)# ip route 192.168.2.0 255.255.255.0 10.0.0.2

- 192.168.2.0/24 = rete da raggiungere.

- 10.0.0.2 = next-hop sul link punto-punto.

Router come frontiera: NAT e ACL (il minimo che devi saper fare)

In laboratorio, spesso il router non fa solo routing. Soprattutto sul confine tra LAN e “esterno” può fare: NAT/PAT (traduzione indirizzi) e ACL (filtri sul traffico).

- La LAN usa spesso indirizzi privati (RFC1918).

- Verso Internet serve un indirizzo pubblico (o comunque “valido” nel dominio esterno).

- Il router traduce gli indirizzi e tiene traccia delle sessioni (soprattutto con PAT).

Una ACL decide cosa può passare su un’interfaccia, in ingresso o in uscita. Il concetto importante è: filtri in base a sorgente, destinazione, protocollo e, se serve, porte.

Esempio (concettuale): - consenti dalla LAN verso Internet (protocollo/porte coerenti con i servizi) - blocca dall'esterno verso la LAN, salvo servizi pubblici esposti (es. server in DMZ) - se pubblichi un servizio, apri SOLO ciò che serve (porta e destinazione precise)

Riepilogo rapido

- Il router collega reti IP diverse e lavora a Livello 3.

- Un host usa il default gateway quando la destinazione è fuori subnet.

- Il router sceglie la rotta con prefisso più lungo (Longest Prefix Match).

- Le rotte possono essere connected, static o dynamic; la default route è “tutto il resto”.

- NAT traduce indirizzi; le ACL applicano policy di filtro: apri solo ciò che serve, in modo specifico.